WordPress Schadcode finden & entfernen

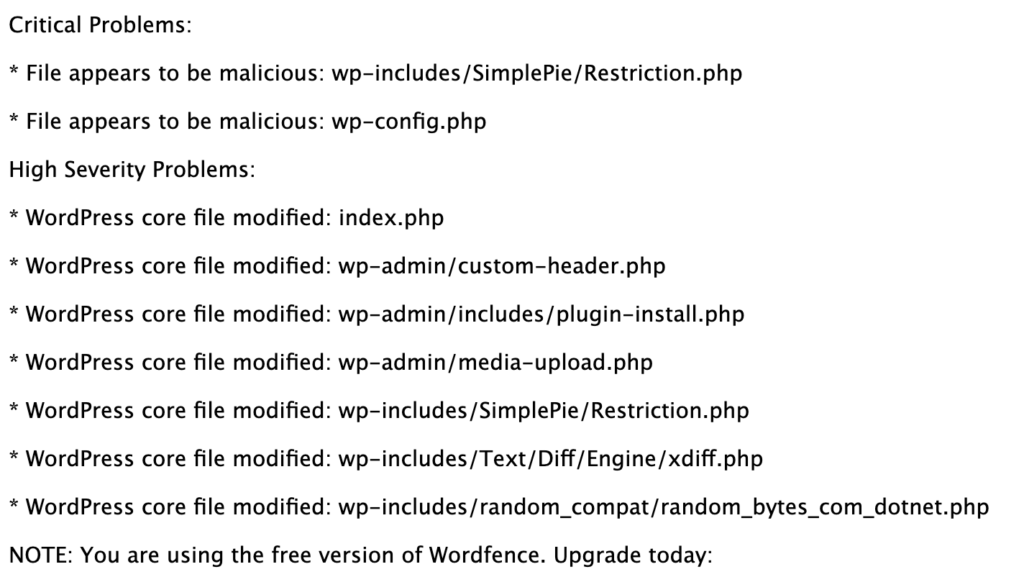

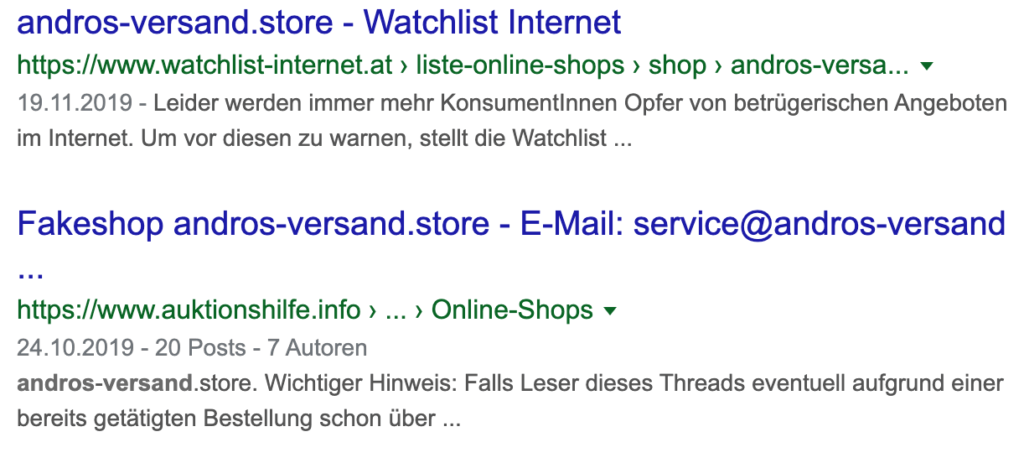

Wie kann man WordPress Schadcode finden und daraufhin entfernen? In wpDiscuz gibt es aktuell eine kritische Sicherheitslücke. Jeder, der das Plugin in der entsprechenden aktuellen Version einsetzt ist damit gefährdet. Zehntausende WordPress-Websites mit dem Plugin wpDiscuz könnten Schadcode auf Web-Server […]